主页 > imtoken苹果官网下载 > 3619以太坊代币合约存在“虚假充值”漏洞风险?了解智能合约漏洞

3619以太坊代币合约存在“虚假充值”漏洞风险?了解智能合约漏洞

继USDT“虚假充值”漏洞后,近日,慢雾再次曝光以太坊代币“虚假充值”漏洞。

据慢雾科技今日消息,以太坊代币“虚假充值”漏洞影响范围广泛,相关中心化交易所、中心化钱包、代币合约等均受到影响。 据不完全统计,存在“虚假充值”漏洞风险的单币种合约有3619个,其中不乏知名币种。 强调,当前漏洞已经得到实实在在的打击,督促相关项目方尽快进行自查。 7月9日,慢雾区发布以太坊代币“假充值”漏洞攻击预警。

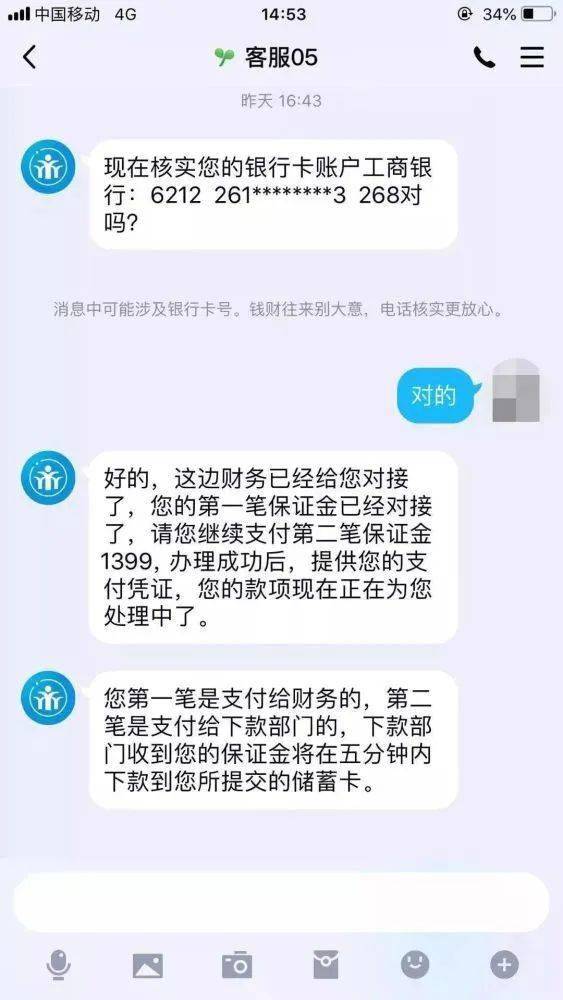

根据披露的细节,当用户转账时,部分代币合约的转账函数使用if判断方式来查询转账发起方的余额(msg。在函数场景中并不是一种严谨的编码方式,这种松散的编码方式method是一个安全漏洞,在特殊场景下可能会导致安全问题,攻击者可以利用有漏洞的token合约向中心化交易所、钱包等服务平台发起充值操作,如果交易所只判断TxReceipt Status成功,则可能认为充值成功而产生“虚假充值”、“虚假交易”。

至于修复方案,慢雾认为,对于存在漏洞的代币,最好的方式是重新发行,然后将新旧代币“映射”。 此外,交易所、平台方、代币合约方均应承担安全责任。 对于交易所来说,除了要判断交易是否成功,还要判断充值钱包地址的余额是否准确增加; 安全审计; 对于代币合约方,应严格执行最佳安全实践以太坊transfer充值,并邀请第三方职业安全审计机构完成严格、完整的安全审计。

漏洞详情发布后,截至发稿,IOST官方表示,其合作交易所均不存在“虚假充值”风险。

回顾6月份发生的USDT“虚假充值”漏洞,漏洞逻辑是一样的。 攻击者还利用交易所对USDT交易转账的判断逻辑缺陷,恶意构造虚假转账盗取交易所代币。

智能合约的本质是运行在区块链网络中的一段代码,完成用户下达的业务逻辑。 随着当前智能合约漏洞出现的频率越来越高,其安全问题也逐渐引起了大众的关注。 据RatingToken统计,当前区块链世界每天新增智能合约数量在4W-18W之间,而在百猫汇安全研究院《区块链行业安全分析报告》中,智能合约引发的安全性新增智能合约数量问题造成损失12.4亿美元,占总损失的43.3%。

2016年6月,以1.5亿美元成为当时最大ICO的TheDAO因其智能合约存在“递归调用漏洞”而遭到黑客攻击,导致价值6000万美元的以太币被盗。 具体来说,当调用者使用splitDAO函数调用DAO资产时,该漏洞会允许该函数再次非法调用自身,然后不断重复该过程。 这样的递归调用可以使攻击者的DAO资产在攻击者的DAO资产清零之前,从TheDAO的资产池中反复分离数十次。 该漏洞是以太坊历史上的大规模安全丑闻,并直接导致了硬分叉。

2018年,新的漏洞也在不断涌现。 以SMT、BEC、EDU、BAI为代表的代币智能合约漏洞在转账逻辑上均存在“整数溢出漏洞”,可导致代币无限增发或任意转账。

以美链BEC为例,黑客利用以太坊ERC-20智能合约中BatchOverFlow漏洞中的数据溢出漏洞,对美链BEC智能合约进行攻击,生成大量合约不存在的Token通过转账的方式,将其转入普通账户,账户中收到的Token可以正常转入交易所进行交易,与真实的Token无异。

此外,新加坡国立大学的Loi Luu等人还发现了一个“交易顺序依赖漏洞”。 他们指出,智能合约在执行过程中,由于发起方调用函数的顺序不同,可能会产生不同的输出结果,导致业务逻辑出现漏洞。

对于目前智能合约存在的漏洞,区块风宝实验室技术总监张文军告诉星球日报,如果以风险等级为标准,目前的合约漏洞可以分为高危、中危、和低风险的漏洞。 具体来说,在高危漏洞上,合约代码可能存在整数溢出以太坊transfer充值,可被攻击者用来窃取资金、恶意转账等; 中危漏洞,交易金额不可篡改,但调用外部合约存在漏洞,攻击者可利用其进行双花攻击和恶意转账; 对于低危漏洞,体现在合约编写不规范,部署时成本较高,给调用方造成经济损失,存在优化空间。

(我是芦荟,Odaily星球日报记者,突发新闻交流请加微信1012387983,请备注姓名、单位、职务及来由。)